Seguridad Bitcoin

Bitcoin es seguro pero no perfectamente seguro. El protocolo bitcoin fue diseñado para ser difícil de engañar. pero existen amenazas teóricas a la seguridad. Bitcoin se creó teniendo en cuenta el cifrado y uno de sus principales objetivos era crear una moneda segura. Pero bitcoin no es perfectamente seguro, hay varios relativamente transparentes, amenazas de seguridad sencillas para el sistema bitcoin. Habiendo dicho eso, los ataques a la red bitcoin no son prácticos, difícil, y es poco probable que tenga éxito.

La red de Bitcoin es increíblemente segura. Hay posibles ataques a bitcoin que, en teoría, podrían representar amenazas a la seguridad. pero incluso con tecnología de punta, todas estas amenazas son inviables (tal vez incluso imposibles) de ejecutar.¿Por qué atacar a Bitcoin?

Hay varias razones por las que un individuo o grupo puede querer atacar la red bitcoin; las personas pueden querer engañar al sistema para obtener ganancias financieras, un gobierno nacional puede considerar que Bitcoin es contrario a sus intereses (o incluso ilegal) y quiere destruirlo, un grupo militante puede querer interrumpir el comercio en Internet, o los inversores pueden querer utilizar un conocimiento avanzado de una inminente caída de bitcoin para manipular el mercado y especular sobre valores de valores más tradicionales (como el oro o las monedas nacionales).

Si bien no conocemos definitivamente todas las posibles razones de un ataque, sabemos que la motivación para destruir el sistema aumenta a medida que crece el mercado. Como verá en breve, las amenazas a la seguridad también se vuelven menos imprácticas a medida que la computación cuántica se vuelve más desarrollada y ampliamente disponible.

Amenazas de seguridad para Bitcoin

Aquí, veremos los conceptos básicos de cuatro tipos diferentes de posibles ataques a Bitcoin que podrían actuar como amenazas a la seguridad:El ataque del 51%, El ataque de maleabilidad de transacciones, El ataque del algoritmo de Shor, y un ataque de cifrado de clave pública / privada.

El ataque del 51%

Debido a que el protocolo bitcoin dicta que toda la red acepta la cadena de bloques más larga (técnicamente, el que tiene la mayor prueba de trabajo), la red está diseñada para rechazar cualquier intento de engañar al sistema enviando una cadena falsificada. Seguro, cualquier usuario puede construir una cadena falsa, pero la cadena legítima será más larga; Es muy improbable que una computadora pueda resolver la prueba de trabajo para una cadena de bloques falsa antes de que el resto de la red pueda resolver la prueba de trabajo para la cadena legítima.

Habiendo dicho eso, si algún individuo o grupo tuviera el 51% o más de la potencia informática total en la red bitcoin, podían decidir qué cadena estaba ganando todo el tiempo. Teóricamente esto podría hacerse para "gastar dos veces" bitcoins (es decir, robo) o para cerrar la red por completo.

En el primer escenario, un atacante del 51% gastaría primero sus bitcoins, y luego crear una cadena de bloques de transacciones falsa que decía que nunca gastaron esas monedas en absoluto (de hecho, robaron los bitcoins que acaban de gastar).

Este escenario es poco probable. Incluso si algún grupo amasó de alguna manera el poder computacional para hacer esto (que, en este punto de la historia de bitcoin, significaría millones y millones de dólares en hardware y electricidad), es muy poco probable que el grupo quiera utilizar un ataque del 51% para socavar el sistema en el que han invertido millones de dólares en material físico, fiscal, y capital computacional en. Teniendo en cuenta que estarían recolectando más de la mitad de todos los bitcoins que se extraen hasta la existencia, cualquier grupo del 51% estaría obteniendo beneficios considerables de la minería.

Si un atacante robó cantidades más que triviales de bitcoin mediante la falsificación de la cadena de bloques, se haría evidente con bastante rapidez y la gente se alejaría en masa de bitcoin. Esto haría que todas las capacidades de minería del atacante, así como sus beneficios no triviales en bitcoins, fueran inútiles. ¿Por qué querrían utilizar el fraude y el robo altamente visibles para socavar y devaluar todos los bitcoins que están ganando?

El robo con un ataque del 51% se parece mucho a comprar el 51% de todos los billetes de lotería con la esperanza de que ganes la lotería:probablemente gastarás mucho más de lo que ganarás.

En el segundo escenario, un atacante del 51% reemplazaría la cadena ganadora con datos aleatorios, una cadena de bits de unos y ceros aleatorios. Cualquier atacante que hiciera esto al ganar el rompecabezas de prueba de trabajo seis o más veces seguidas causaría un daño irreversible a bitcoin:la cadena de propiedad se rompería y todos los bitcoins perderían valor.

Este tipo de escenario sería increíblemente difícil de defender. El atacante solo necesitaría mantener este 51% de la potencia computacional total en la red durante aproximadamente 10 horas (y potencialmente menos). Esto significa que Bitcoin necesitaría implementar un equipo de desarrolladores voluntarios para crear e implementar una solución para el sistema con solo unas horas para resolver la solución.

Es importante darse cuenta de que este tipo de ataque es posible, pero no muy probable. La cantidad de potencia informática necesaria es sustancial, si no es insuperable, barrera para partes malintencionadas.

Por otra parte, la posibilidad de un ataque tan directo es desconcertante y debe considerarse una preocupación válida. En junio de 2013, un ataque del 51% se llevó a cabo con éxito contra Feathercoin, un tipo alternativo de criptomoneda. En 2014, el grupo minero GHash.io se acercó a la infame marca del 51%, pero luego fue derribado cuando se descubrió que estaban usando una botnet, secuestrar las computadoras de las personas con malware para extraer bitcoins de computadoras remotas.

El ataque de maleabilidad de transacciones

El ataque de maleabilidad de transacciones es un ataque de denegación de servicio contra la red bitcoin:aprovecha las propiedades de las transacciones para crear transacciones "mutantes" que se pueden utilizar para mantener la red ocupada de modo que las transacciones reales se retrasen durante un período de tiempo. .

El ataque del algoritmo de Shor

El ataque del algoritmo de Shor es un ataque que utiliza la computación cuántica para piratear el cifrado de claves públicas / privadas.

Debido a la forma en que funciona el cifrado de clave pública / privada, si pudieras discernir la clave privada de alguien, tendrías acceso completo a su suministro de bitcoins. Teóricamente podría encontrar la clave privada de alguien probando todas las claves posibles contra su clave pública hasta que una funcione. Sin embargo, este método de prueba y error tardaría miles de años en completarse incluso al superordenador más rápido.

El algoritmo de Shor utiliza la computación cuántica para encontrar los factores primos de un número entero. Un usuario malintencionado podría utilizar esta tecnología para aprovechar la forma en que se relacionan las claves públicas y privadas y encontrar la clave privada de alguien en cuestión de minutos.

Tenga en cuenta que la computación cuántica es todavía una tecnología lejana, pero las agencias de inteligencia (como la NSA de los Estados Unidos y la CGHQ del Reino Unido) ya están desarrollando implementaciones del algoritmo de Shor. A medida que la tecnología se desarrolla más, se convertirá en una amenaza cada vez mayor para la red bitcoin.

Ataque de cifrado de clave pública / privada

Se ha especulado que el algoritmo implementado para generar números aleatorios en el cifrado de clave pública / privada no es verdaderamente aleatorio. Si esta afirmación es válida, habría muchas oportunidades para que los usuarios malintencionados explotaran el cifrado de claves públicas / privadas, y así socavar la seguridad de la red bitcoin.

Bitcoin

-

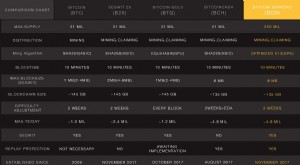

Explicación de Bitcoin Diamond

Explicación de Bitcoin Diamond Todo lo que necesita saber sobre Bitcoin Diamond Bitcoin hizo otro hard fork, la moneda creada esta vez es Bitcoin Diamond. La bifurcación se produjo a la altura del bloque 495866. [1] [2] NO...

-

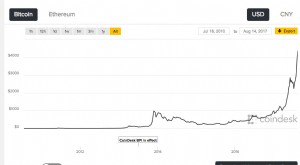

Valor de Bitcoin

Valor de Bitcoin El valor de Bitcoin ha fluctuado desde que se creó por primera vez en 2009.El valor de Bitcoin ha oscilado entre $ 0,10 y más de $ 7, 000,00 desde sus inicios. Valor de Bitcoin 2015 :Entre aproxim...