Las ganancias del ransomware Ryuk superan los 150 millones de dólares

Los operadores detrás de la notoria familia de ransomware Ryuk, una de las cepas de propagación más rápida del mundo, han ganado más de $ 150 millones (aproximadamente £ 110 millones) a través de actividades delictivas hasta la fecha.

La cepa de ransomware se ha dirigido a organizaciones de alto perfil en todo el mundo en los últimos meses, acumulando millones de dólares en pagos de rescate, normalmente en Bitcoin de un solo corredor, según una investigación de Advanced-Intel y HYAS.

El análisis de las transacciones de Bitcoin de las direcciones conocidas de Ryuk ha revelado una empresa criminal cuyo valor se estima en más de $ 150 millones, con pagos de rescate que a veces ascienden a millones de dólares a la vez.

Varias organizaciones importantes cayeron a manos de Ryuk el año pasado, incluido el gigante francés de servicios de TI Sopra Steria, que confirmó en octubre que fue objeto de un ataque del que la empresa tardó semanas en recuperarse. Según los informes, este incidente le costó a la empresa hasta 50 millones de euros (aproximadamente 45 millones de libras esterlinas). Ryuk también se ha dirigido a organizaciones de atención médica en el pasado, incluidos ataques a varios hospitales de EE. UU. en septiembre del año pasado.

El investigador de Advanced-Intel Vitali Kremez reveló previamente en noviembre de 2020 que el pago de rescate más grande de Ryuk fue de 2200 Bitcoins, con un valor de $ 34 millones (aproximadamente £ 25 millones) en ese momento. Si ese rescate se pagara hoy, valdría más de $90 millones (más de £66 millones), debido al reciente aumento de Bitcoin.

La magnitud de la disrupción causada por Ryuk es impresionante si se tiene en cuenta que es una variedad relativamente joven que saltó a la fama en 2020, después de haber sido relativamente desconocida anteriormente. La investigación muestra que solo se registraron 5123 ataques en los primeros tres trimestres de 2019, por ejemplo, en comparación con los 67 millones durante 2020, con Ryuk representando un tercio de todos los ataques de ransomware el año pasado.

La nueva investigación también describió cómo las cepas de malware precursor, que infectan los sistemas empresariales antes de que se implemente Ryuk, evalúan los objetivos para determinar cuán lucrativos pueden ser. Estos calculan una puntuación basada en varios factores para determinar la probabilidad de que las víctimas paguen un rescate mayor, lo que informa los próximos pasos de los operadores.

Los piratas informáticos de Ryuk también se describen como "muy profesionales" en el informe y "no tienen ninguna simpatía por el estado, el propósito o la capacidad de pago de las víctimas". Las víctimas pueden intentar negociar, pero los operadores suelen responder con una sola palabra de negación. En un caso, Ryuk se negó a reconocer el hecho de que una organización carecía de los medios para pagar debido a su participación en el alivio de la pobreza.

Los investigadores citaron varios pasos que las organizaciones pueden tomar para protegerse mejor contra Ryuk o cualquiera de las cepas de malware precursoras, incluidas Emotet, Zloader y Qakbot, entre otras.

Estos enfoques incluyen restringir la ejecución de macros de Microsoft Office para evitar que se ejecuten scripts maliciosos en entornos empresariales, así como garantizar que todos los puntos de acceso remoto estén actualizados y requieran autenticación multifactor (MFA).

Finalmente, las organizaciones deben considerar el uso de herramientas de acceso remoto como especialmente riesgoso, incluido el protocolo de escritorio remoto (RDP) de Citrix y Microsoft. La exposición de estos sistemas debe, por lo tanto, limitarse a una lista específica de direcciones IP cuando se requiera su uso.

Artículos Destacados

- Las 10 rondas de riesgo más grandes de criptomonedas que debe conocer en 2021

- Los 10 mejores precios de criptomonedas el 13 de junio

- Principales inversiones y financiación en criptomonedas en 2021 hasta ahora

- Los 10 mejores precios de criptomonedas el 24 de junio 2021

- Las 10 principales criptomonedas para comprar el 23 de junio

- Los 10 mejores precios de criptomonedas el 29 de junio 2021

- Lluvias inversiones:Financiamiento principal en criptomonedas en junio de 2021

- Los 10 mejores precios de criptomonedas el 5 de julio 2021

- Los 10 mejores precios de criptomonedas el 03 de julio, 2021

-

Las 5 principales tendencias en tecnología financiera

Las 5 principales tendencias en tecnología financiera Tendencias en FinTech Últimamente, Ha habido muchos rumores en el espacio de los servicios financieros sobre los cambios rápidos y radicales en el sector provocados por su cambio a un nuevo, modelo ...

-

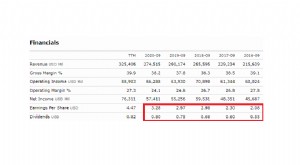

Ganancias retenidas

Ganancias retenidas ¿Qué son las ganancias retenidas? Las ganancias retenidas son un concepto importante en contabilidad. El término se refiere a las ganancias históricas obtenidas por una empresa, menos los dividendos...