Protocolos comunes de seguridad de correo electrónico que toda empresa debería tener

Al realizar cualquier forma de negocio, la comunicación es el factor clave que decidirá si la relación se convierte en un éxito o en un fracaso. Incluso con tanta tecnología a nuestra disposición, cuando se trata de hacer negocios, nuestra forma preferida de comunicación sigue siendo la buena conversación cara a cara.

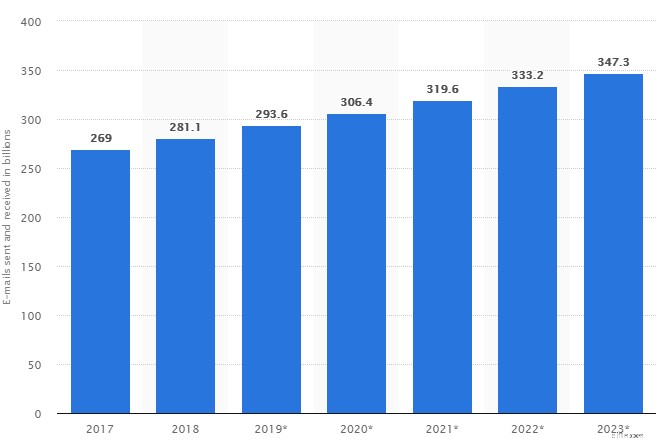

Por supuesto, esto no siempre es posible en el dinámico mercado actual. Pero afortunadamente para nosotros, en 1971, Ray Tomlinson inventó y envió el primer mensaje de correo electrónico tal como lo conocemos hoy. Desde entonces, el correo electrónico ha crecido hasta convertirse en una forma crucial de comunicación en los negocios. Solo en 2018, se enviaron 281 mil millones de correos electrónicos diariamente. Las predicciones son que esto solo aumentará, como se muestra en este gráfico:

Comprensiblemente, este número puede parecer enorme para la persona promedio, pero no olvide que más de la mitad de los correos electrónicos enviados diariamente son spam. Sorprendentemente, este número ha ido disminuyendo en los últimos años. Una de las razones detrás de esta mejora son los protocolos de seguridad en constante evolución que manejan no solo el spam, sino también muchos otros problemas que un mensaje puede enfrentar antes de que el destinatario lo abra.

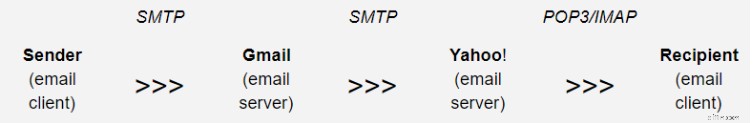

Explicar el viaje que hace tu mensaje cuando haces clic en enviar y cuando aparece en la bandeja de entrada del destinatario puede parecer fácil, pero hay ciertas cosas que suceden sin nuestro conocimiento. Este diagrama ayuda a visualizar el proceso:

Los tres protocolos de correo electrónico más utilizados son SMTP, POP3 e IMAP. El primero es el protocolo de transferencia de su mensaje, y los otros dos son los que lo leen.

SMTP

El Protocolo simple de transferencia de correo es el protocolo responsable de la transferencia de correo electrónico entre clientes de correo electrónico (p. ej., Thunderbird, Mailbird, Microsoft Outlook) y proveedores de correo electrónico (p. ej., Gmail, Zoho Mail, iCloud, Yahoo).

A diferencia de los otros dos, este protocolo solo se puede usar para enviar correos electrónicos y no puede recuperarlos del servidor. Uno de los principales obstáculos es la falta de autenticación y seguridad del correo electrónico, lo que a su vez significa que los usuarios recibirán correos no deseados.

POP3

Los clientes de correo electrónico utilizan el Protocolo de oficina postal 3 para recuperar el mensaje de un servidor. Los clientes que usan POP3 almacenan el mensaje en la computadora de su usuario y lo eliminan del servidor de correo electrónico. POP3 también ofrece a los usuarios la opción de guardar el mensaje en el servidor. Este protocolo fue creado con la opción de borrar, redactar y leer los mensajes sin conexión.

IMAP

El Protocolo de acceso a mensajes de Internet comparte muchos atributos con POP3, pero una diferencia significativa es la opción de que múltiples usuarios manejen correos electrónicos en cualquier momento. Esto es muy útil para las empresas que asignan la comunicación con los clientes a diferentes miembros del equipo. IMAP también almacena correos electrónicos en el servidor de forma predeterminada con la opción de que el usuario los elimine.

En los próximos meses, Really Simple Systems integrará OAUTH e IMAP en su producto de integración de correo electrónico para poder conectarse a los servidores de correo de los clientes de forma más segura.

Ahora que tiene una idea aproximada de cómo su correo electrónico encuentra su destino, pasemos a todos los protocolos de seguridad necesarios para mantener su mensaje a salvo de ojos no deseados y su bandeja de entrada libre de spam.

Certificados Digitales

Al usar certificados digitales, está protegiendo su correo electrónico criptográficamente. Los certificados digitales son un tipo de cifrado de clave pública. El cifrado se realiza mediante la aplicación de una función matemática a un archivo que hace que el contenido del archivo sea inalcanzable para cualquier persona sin la clave de descifrado adecuada.

El certificado le permite recibir correos electrónicos encriptados utilizando una clave predefinida, así como enviar mensajes encriptados a otros usuarios del certificado. En este sentido, su Certificado Digital actúa como una especie de pasaporte digital, confirmando su identidad en línea.

Su clave de cifrado pública está disponible para cualquier persona. Un remitente lo usará para encriptar su mensaje, permitiéndole solo a usted abrir ese mensaje con su clave privada. Si está interesado en obtener más información sobre los certificados digitales, puede consultar este video de YouTube de Dave Crabbe.

Protocolos SSL/TLS

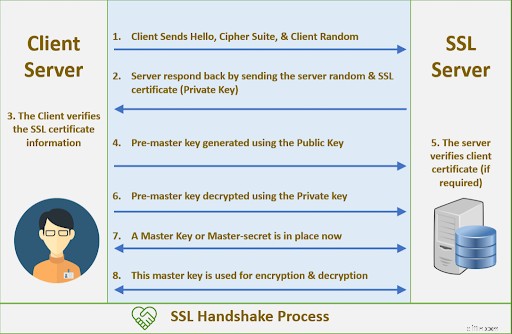

SSL (Secure Sockets Layer) es el predecesor de TLS (Transport Layer Security). Ambos son protocolos de capa de aplicación que proporcionan el marco de seguridad que funciona con SMTP para mantener sus correos electrónicos seguros. A partir de 2015, SSL quedó oficialmente obsoleto, pero aún queda una cantidad alarmante de sitios web que lo admiten.

Lo que hace TLS es proporcionar seguridad adicional para SMTP e incluso algunos otros programas informáticos de comunicación. Los clientes de correo electrónico envían y reciben mensajes utilizando TCP (Protocolo de control de transmisión) para iniciar el "apretón de manos". El protocolo de enlace es una serie de acciones que realizan el cliente y el servidor de correo electrónico para validar la seguridad y comenzar la transición del correo electrónico.

TLS forzado y oportunista

Los dos servidores de correo electrónico de configuración TLS posibles deciden si su mensaje se enviará o no.

Si sus configuraciones están establecidas en "TLS oportunista", cuando envíe un mensaje, su servidor intentará verificar si el servidor receptor es compatible con TLS.

Luego, si el servidor de destino admite TLS, su mensaje se enviará a través de un canal seguro utilizando el protocolo TLS.

Sin embargo, si el servidor de destino no es compatible con TLS, el mensaje se enviará de todos modos a través de un canal no seguro. La misma verificación ocurre cuando su configuración está establecida en "TLS forzado", la única diferencia es que si el otro servidor no admite el protocolo TLS, el mensaje no se enviará.

Marco de políticas del remitente

En pocas palabras, SPF autoriza el uso de dominios en los correos electrónicos.

Uno de los principales conceptos erróneos sobre SPF es que es responsable de protegerlo contra la suplantación de identidad.

“Spoofing” es el término que se usa cuando los piratas informáticos y los spammers enmascaran sus correos electrónicos maliciosos para que aparezcan como mensajes de dominios saludables. Para sorpresa de muchos, SPF no maneja la dirección del remitente, solo verifica los correos electrónicos en el nivel de transporte. Estas direcciones no son visibles para el usuario y pueden diferir de las del encabezado "De" que el usuario ve.

SPF no lo protege contra la suplantación de identidad o el spam directamente, pero implementa sistemas de filtrado de spam.

Aquí hay dos pasos que explican cómo funciona realmente SPF:

Establecer una política

El administrador del dominio publica la política, que indica qué servidores de correo electrónico pueden enviar mensajes desde ese dominio. Esta política también se denomina registro SPF y está incluida en el Sistema de nombres de dominio (DNS).

Identificar la IP

Cuando se recibe un mensaje, un servidor de entrada comprobará en el DNS la ruta de retorno. Después de eso, comparará la dirección IP con las direcciones IP autorizadas en el registro SPF. Usando las reglas de la política, aceptará, rechazará o marcará el mensaje.

DKIM/DMARC

El correo identificado con claves de dominio y la autenticación, informes y conformidad de mensajes basados en dominios, junto con SPF, forman la santísima trinidad de la entrega de correo electrónico.

DKIM es otro protocolo que ayuda a mantener su correo electrónico seguro en tránsito. Al ser una extensión de SPF, comprueba desde qué dominio se envió el mensaje y si el dominio autorizó el envío. Lo hace mediante el uso de firmas digitales.

DMARC es el elemento clave en el protocolo de seguridad del correo electrónico, ya que requiere que tanto SPF como DKIM fallen, después de lo cual actuará sobre un determinado mensaje. También tiene una política que se publica junto con su registro DNS. Si se configura correctamente, la política DMARC puede decirle al servidor receptor cómo manejar el mensaje entrante, a diferencia de SPF y DKIM.

Esto se hace haciendo coincidir el nombre de dominio del encabezado "De" y el nombre de dominio "Sobre de" recopilado por SPF, después de lo cual hace lo mismo con la firma DKIM. Si la verificación de SPF y/o la autenticación DKIM fallan, el mensaje se rechaza.

MTA/STS

Una de las mejoras recientes en los protocolos de seguridad del correo electrónico, MTA/STS, permite una transferencia cifrada segura de mensajes entre servidores SMTP.

Para que se implemente el protocolo Mail Transfer Agent-Strict Transport Security, la política de DNS debe especificar que el servidor puede obtener un archivo de política de un determinado subdominio. Cuando HTTPS obtenga la política, contendrá una lista autenticada de los servidores de los destinatarios.

El problema del cifrado de la conexión del servidor podría resolverse, pero los atacantes aún pueden acceder al servidor y ver la información valiosa. Este problema solo se puede resolver implementando un método de encriptación de extremo a extremo.

Cifrado de extremo a extremo

Aunque puede funcionar de manera similar a SSL, TLS y SMTP, este tipo de cifrado es diferente en un aspecto crucial:nadie puede ver el mensaje en ningún momento del proceso hasta que se descifra.

Esto puede parecer perfecto y es posible que se pregunte por qué no todos usamos el cifrado de extremo a extremo, pero no es tan simple. Los proveedores principales no tienen interés en promocionar o brindar este servicio, ya que casi todos dependen de la publicidad y la recopilación de datos. Aún así, hay algunos que admiten el cifrado de extremo a extremo, como Mailfence.com y Protonmail.com

Conclusión

Desde el fiasco de datos de correo electrónico de 2004 con Jason Smathers, está claro que tenemos que proteger nuestra privacidad más que nunca. Muchas otras filtraciones de información y datos se han acumulado desde entonces, lo que demuestra que el costo promedio de un registro robado con información confidencial o sensible es de $221 en los EE. UU.

Pero el costo sube cuando empiezas a considerar la pérdida de clientes y la pésima publicidad que recibirá tu empresa. Dado que casi todas las empresas y clientes utilizan el correo electrónico, no podemos subestimar la importancia de estos protocolos de seguridad.

Gestión de la relación con el cliente

- 5 errores comunes de inversión

- ¿Debería el hombre común invertir de manera realista en empresas?

- Algunos servicios de seguros comerciales comunes

- ¿Debería la cobertura de seguro comercial cubrir todo?

- ¿Cuánto debería tener en ahorros?

- ¿Debería tener una cartera de inversiones socialmente responsable?

- ¿Debería tener un seguro de cuidados a largo plazo?

- ¿Debería tener un seguro por discapacidad?

- 5 importantes lecciones de dinero que debería haber aprendido hace años

-

Los 7 mejores consejos que todo principiante debería entender sobre Bitcoin

Los 7 mejores consejos que todo principiante debería entender sobre Bitcoin La mayor parte de la generación actual la gente está invirtiendo en bitcoins porque lo encuentran bastante atractivo. La facilidad de acceso y también las otras características que ofrecen los bitcoin...

-

Los beneficiarios del Seguro Social deberían tener pagos de estímulo el 7 de abril

Los beneficiarios del Seguro Social deberían tener pagos de estímulo el 7 de abril Después de semanas de espera, los estadounidenses mayores obtienen una estimación sólida sobre cuándo esperar los fondos de estímulo. Apenas unos días después de que se promulgara como ley el Pla...