¿Su computadora está extrayendo secretamente alternativas de bitcoin? Una guía para el "cryptojacking"

Nada viene gratis especialmente en línea. Los sitios web y las aplicaciones que no le cobran por sus servicios a menudo recopilan sus datos o lo bombardean con publicidad. Ahora, algunos sitios han encontrado una nueva forma de ganar dinero con usted:usar su computadora para generar monedas virtuales.

Varios sitios de transmisión de videos y la popular red de intercambio de archivos The Pirate Bay supuestamente han estado "criptojacking" las computadoras de sus usuarios de esta manera, al igual que el proveedor de wifi gratuito en un café Starbucks en Argentina. Los usuarios pueden oponerse a esto, especialmente si ralentiza sus computadoras. Pero dado lo difícil que es para la mayoría de las empresas ganar dinero con la publicidad en línea, podría ser algo a lo que tengamos que acostumbrarnos, a menos que queramos empezar a pagar más por las cosas.

Las unidades de criptomonedas como bitcoin no son creadas por un banco central como el dinero regular, sino que son generadas o "extraídas" por computadoras que resuelven ecuaciones complejas. El criptojacking implica el uso de la computadora de alguien sin su conocimiento, tal vez solo unos segundos a la vez, para extraer una criptomoneda.

En el caso de bitcoin, la minería requiere hardware especializado y consume grandes cantidades de energía. Por ejemplo, cada transacción de bitcoin requiere suficiente energía para hervir alrededor de 36, 000 hervidores de agua llenos de agua. En un año, toda la red minera de bitcoins consume más energía que Irlanda.

Pero bitcoin no es el único espectáculo en la ciudad y hay muchas criptomonedas en competencia. Uno de los más exitosos es Monero, que crea cierto grado de privacidad en las transacciones (algo que Bitcoin no hace). Actualmente no requiere hardware especializado para minería, para que cualquier persona con capacidad de cálculo de sobra pueda extraerla.

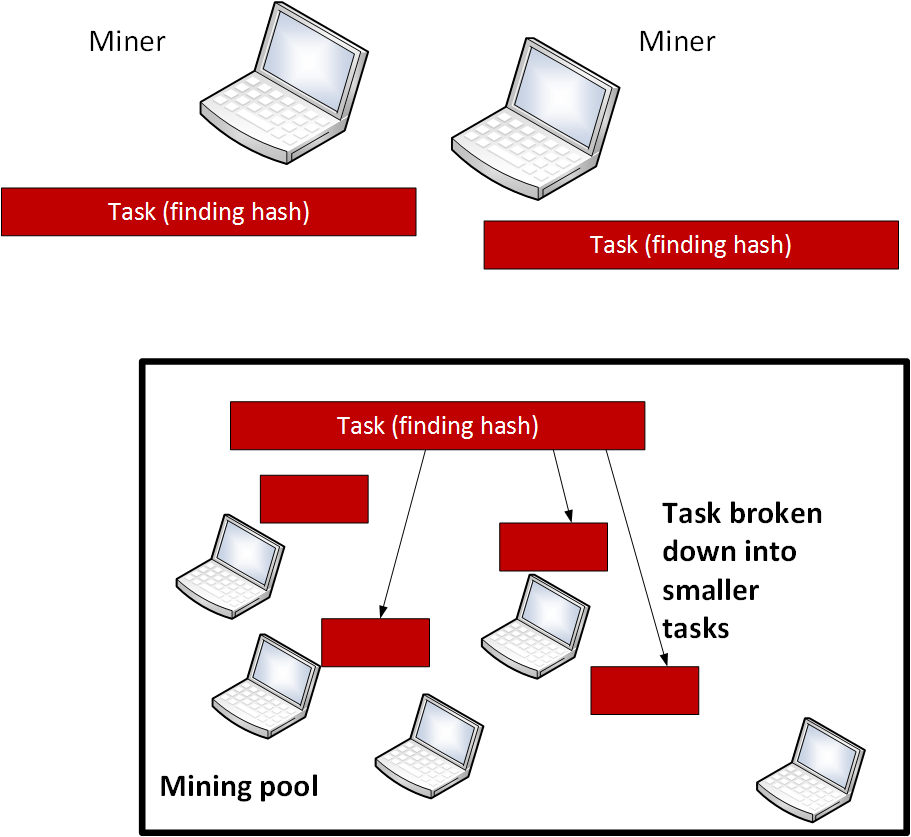

La minería suele adoptar la forma de una competencia. La computadora que resuelva la ecuación más rápido es recompensada con el dinero. Con Moreno y otras criptomonedas similares, un grupo de computadoras pueden trabajar juntas y compartir la recompensa si ganan la competencia. Esto permite que las computadoras individuales trabajen en una pequeña parte de la tarea de minería. Cuanto más grande sea la piscina, más posibilidades hay de ganar la recompensa.

Cuando una computadora es criptojackeada, se agrega a un grupo para trabajar en la tarea. Esto a menudo se hace utilizando un software disponible comercialmente, como Coinhive, que se puede escribir en lo que parece un anuncio utilizando el lenguaje común de sitios web JavaScript. A medida que el anuncio se ejecuta en segundo plano, la computadora se agrega a un grupo.

Esto significa que el sitio web o el proveedor de Internet que realiza el cryptojacking puede extraer criptomonedas con un bajo costo para ellos mismos. Una estimación es que 220 del top 1, 000 sitios web en el mundo están realizando criptojacking, haciendo un total de US $ 43, 000 durante un período de tres semanas. Puede que esto no sea mucho, pero los sitios de intercambio de archivos en particular han estado buscando nuevos modelos comerciales para respaldar sus operaciones y el cryptojacking podría convertirse en una nueva fuente de ingresos.

El problema para el propietario de la computadora es que consume energía del procesador, haciendo que otras operaciones tarden mucho más. Los usuarios de Pirate Bay se han quejado de que sus procesadores han estado utilizando hasta el 85% de su capacidad en comparación con menos del 10% para las operaciones normales. Esto puede ir acompañado de una gran descarga de batería. Desde entonces, The Pirate Bay ha dicho que este alto uso del procesador era un error y que el sistema normalmente debería usar entre el 20% y el 30% de la potencia de procesamiento.

¿Cómo evitas ser secuestrado?

Coinhive recomienda encarecidamente a los sitios web que lo implementan que deben informar a los usuarios que están siendo secuestrados. Pero es común que el código se ejecute sin que los usuarios se den cuenta y sin una forma de inhabilitarlo. Si desea evitar que su computadora sea secuestrada, necesita una herramienta de software que verifique el código mientras se ejecuta, como un bloqueador de anuncios.

Pero es posible que sienta que permitir que un sitio use un poco de la potencia de procesamiento de su computadora es una mejor alternativa a ser bombardeado con publicidad. Hagas lo que hagas probablemente terminará pagando por servicios "gratuitos" de alguna manera.

Bitcoin

- Bitcoin se hunde mientras China amplía la represión contra la minería de criptomonedas

- La recompensa minera de Bitcoin se reduce a la mitad

- No se deje engañar:guarde su Bitcoin Gold

- Los fundamentos de la minería de Bitcoin

- Cómo las computadoras cuánticas podrían robar su bitcoin

- Cómo minar Bitcoin SV

- Cómo minar Bitcoin

- ¿Qué es la criptomoneda?

- He aquí por qué las acciones de minería de criptomonedas necesitan su atención

-

Una guía completa:¿Cómo se extraen los Bitcoins?

Una guía completa:¿Cómo se extraen los Bitcoins? Esta cadena de bloques es considerada por muchos como la más segura, privado, y una red confiable jamás construida. Este es un libro mayor público de bitcoins, que permite a los usuarios identificarse...

-

Guiemos su camino para convertirse en el próximo multimillonario de bitcoin

Guiemos su camino para convertirse en el próximo multimillonario de bitcoin El comercio de criptomonedas no es un juego fácil, y requiere un alto grado de conocimiento para el mismo. Mucha gente piensa que el comercio de criptomonedas se puede hacer muy fácilmente simplemente...