Que es hash

En terminología de cocina, "Hash" significa picar, mezcla, y producir una nueva mezcla. Como cocinar hash o una función hash es donde una computadora toma una entrada de cualquier longitud y contenido (letras, números, simbolos etc.) y usa una fórmula matemática para cortarlo, mezclarlo y producir una salida de una longitud específica. La salida se conoce como valor hash o hash.

El propósito del hash es habilitar la seguridad durante el proceso de envío de un mensaje, cuando el mensaje está destinado a un destinatario en particular, en otras palabras, criptografía.

Algoritmos hash seguros (SHA-256)

En transacciones que involucran criptomonedas como bitcoin, las transacciones se toman como entrada y se ejecutan a través de un algoritmo hash seguro ("SHA"). SHA se compone de cuatro algoritmos SHA:SHA-0, SHA-1, SHA-2, y SHA-3.

SHA-1 es la más utilizada de las funciones hash SHA actuales, utilizado en muchas aplicaciones y protocolos, incluida la seguridad Secure Socket Layer (SSL).

SHA-2 es el otro más común, compuesto por SHA-224, SHA-256, SHA-384, y SHA-512, dependiendo del número de bits en un valor hash.

Por ejemplo, bitcoin usa SHA-256, lo que le da un valor hash de una longitud fija. No importa el tamaño o la longitud de la entrada, la salida siempre tendrá una longitud fija de 256 bits. Esto es para que no tenga que recordar los datos de entrada, lo que podría ser enorme, todo lo que tienes que hacer es recordar el hash y realizar un seguimiento. Para obtener más información sobre las funciones SHA, por favor haga clic aquí.

Funciones hash criptográficas

Dependiendo de sus características criptográficas, Las funciones hash se pueden aplicar de dos formas diferentes:almacenamiento de contraseñas e integridad de datos.

Almacenamiento de contraseña

En lugar de guardar la contraseña al aire libre, todos los procesos de inicio de sesión almacenan los valores hash de las contraseñas en el propio archivo. El archivo de contraseñas consta de una tabla de pares, que tienen la forma de (ID de usuario, h (P)).

El proceso se muestra en el siguiente gráfico:

En caso de que un intruso se encuentre con el archivo, solo pueden ver los valores hash de las contraseñas, incluso si accedieron a la contraseña misma. No podrían iniciar sesión usando hash ni pueden derivar la contraseña del valor hash, ya que la función hash posee la propiedad de resistencia a la imagen previa.

Integridad de los datos

Esta es la aplicación más común de las funciones hash. Se utiliza para generar las sumas de verificación en archivos de datos, proporcionar garantía al usuario de que los datos son precisos.

En el gráfico de arriba, puede ver la verificación de integridad que ayuda al usuario a detectar cualquier cambio realizado en el archivo original.

La advertencia con las comprobaciones de integridad de los datos es que esto solo es valioso si cree que el archivo es de hecho el archivo original.

Ejemplo:entra un intruso y, en lugar de modificar los datos del archivo, cambian todo el archivo y calculan un hash completamente nuevo, y luego envíelo al receptor. ¿Cómo sabrías? No lo harías.

Entonces, la verificación de integridad solo es útil si el usuario está seguro de la originalidad del archivo.

Información del fondo

-

¿Qué es Litecoin?

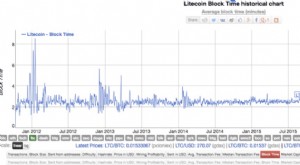

¿Qué es Litecoin? Fundado y lanzado el 7 de octubre, 2011, por Charlie Lee, ex empleado de Google y ex director de ingeniería de Coinbase. Lee diseñó Litecoin como una versión ligera de Bitcoin para ayudar a complement...

-

¿Qué es Monero?

¿Qué es Monero? La mejor manera de describir a Monero es un código abierto, Criptomoneda orientada a la privacidad construida sobre una cadena de bloques completamente opaca. Es por esta razón que la moneda ha alcanz...